立命館大学 情報理工学部教授

上原 哲太郎 氏

2016年のサイバー犯罪検挙数は8,000件を超え過去最多となった。一方で不正アクセスなどの認知件数は減少傾向にある。こうした変化の理由には、サイバー犯罪に対する取り締まりの強化や企業などのセキュリティ意識の向上があるが、理由はそれだけではない。今、サイバー犯罪と情報セキュリティはどうなっているのか。立命館大学で教鞭を取りつつ、セキュリティ分野の最先端で研究を続けている上原哲太郎教授による講演を紹介する。

情報セキュリティを取り巻く環境変化

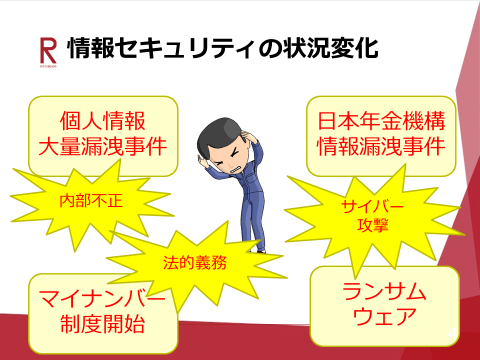

近年、日本の情報セキュリティには非常に大きな状況変化が起った。テレビや新聞などで大きく報じられるほどの大規模な個人情報流出、サイバー攻撃などが発生し、2015年には不正競争防止法の改正による営業秘密の保護強化や厳罰化など、セキュリティに対する企業の関心度は以前より高くなっている。しかし一方で、法律改正などによる抑止力はそれほど強く働いてはおらず、ネットワークを通じた犯罪の発生件数は依然として増加を続けている。

これまでに国内で起きた事件の特徴は、その多くが内部関係者による犯行であったという点である。もちろん外部による犯行も無かったわけではなく、日本年金機構に対するサイバー攻撃などは記憶に新しいところだ。この事件を受けて年金情報とマイナンバーとの連携が遅れていたが、2017年10月に実施された。こうした流れの中で、企業経営者や担当者は、セキュリティに対する意識を高め、より高度な知識を身につける必要性が高まっている。

日本における情報セキュリティ分野の課題

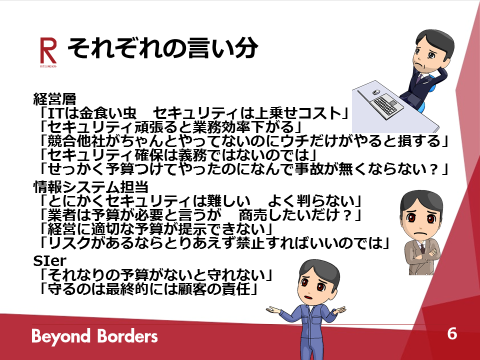

情報セキュリティ分野の課題は、人々への意識の浸透だ。セキュリティをビジネスと切り離して「自社の業務ではない」という捉え方をし、予算を確保しないケースもあるなど、経営者や従業員の意識は、まだまだ十分とはいえないのが現状である。ITを活用することで効率的にビジネスを促進することができる一方で、情報セキュリティのコストも必ず発生するということを、まずは大前提の認識として共有すべきだろう。

企業だけではなく、わが国のIT教育のあり方にも問題はある。専門学校などの教育の場ではプログラミングなどが中心で、セキュリティについて教わる機会は多くない。そうした環境要因もあって、IT担当者にとってセキュリティは難しいもの、とっつきづらさのあるもの、という印象が根強くあるようだ。

これらが複合的に絡み合うことによって、情報セキュリティ対策費を必要コストとして予算化せず、先延ばしにしていても当面の問題はない、という認識に陥ることになる。結果、経営者も担当者もセキュリティに対する理解度が向上せず、クライアントに対して適切なセキュリティ対策の提案ができなくなる。そしてある日、サーバやウェブサイトが攻撃を受けて一切の表示がされなくなり、復旧により大きなコストを支出し、顧客の信用も損なってしまう、という事態を引き起こすことになるのである。

法律や制度面の変化

サイバー攻撃や情報セキュリティ全般に対する法的な対策は、まだ追いついていない面も多々あるが徐々に整備されており、先述のとおり2015年には不正競争防止法が改正され、営業秘密の保護が強化された。具体的な改正点としては、従来、二次取得者までが処罰対象だったものが、二次取得者からさらに不正開示を受けた者(三次取得者以降)も処罰対象に追加されるなど、営業秘密の保護範囲が拡大された。また、罰金刑の上限金額の引き上げによる厳罰化や、これまで原告側が違法行為を立証しなければならなかったのを、被告側が「違法ではないこと」を立証しなければならない(立証責任の転換)ことになり、損害賠償請求などの容易化が実現した。営業秘密をどうやって守ればよいかを具体的に示した「秘密情報の保護ハンドブック」、その内容を抜粋してまとめた「秘密情報の保護ハンドブックのてびき」も、経済産業省から発行されている。

また、経済産業省はそのほかにもサイバーセキュリティ経営ガイドラインを公表している。その中ではサイバーセキュリティ経営の三原則として、

- 経営者はIT活用を推進する中でサイバーセキュリティリスクを認識しリーダーシップによって対策を進めることが必要、

- 自社はもちろんのこと系列企業やサプライチェーンのビジネスパートナー、ITシステム管理の委託先を含めたセキュリティ対策が必要、

- 平時および緊急時のいずれにおいてもサイバーセキュリティリスクや対策・対応に係る情報の開示など関係者との適切なコミュニケーションが必要、

の三つが述べられている。さらに、この原則に基づいた重要10項目が挙げられており、セキュリティ対策を始めたいが何をどのように進めればよいのかわからないという場合には、まずこのガイドラインが参考になるだろう。

では 、これらの三原則や10項目を企業各社が守るためにどのようなインセンティブを持たせていくか。まだまだ取り組みが不足しているといるが、最近ではセキュリティに関する二つの認定資格が創設されたことが挙げられる。

ひとつは国家試験「情報処理技術者試験」の新たな試験区分として創設された「情報セキュリティマネジメント試験」である。これは、情報セキュリティマネジメントを担う人材の育成という時代のニーズを受け、情報セキュリティマネジメントの計画・運用・評価・改善を通して組織の情報セキュリティ確保に貢献し、脅威から継続的に組織を守るための基本的なスキルを認定する試験だ。業種、職種を問わず幅広く受験されることを目的としており、今までのセキュリティ関係の試験よりも受験・認定のハードルを下げている点が特徴である。

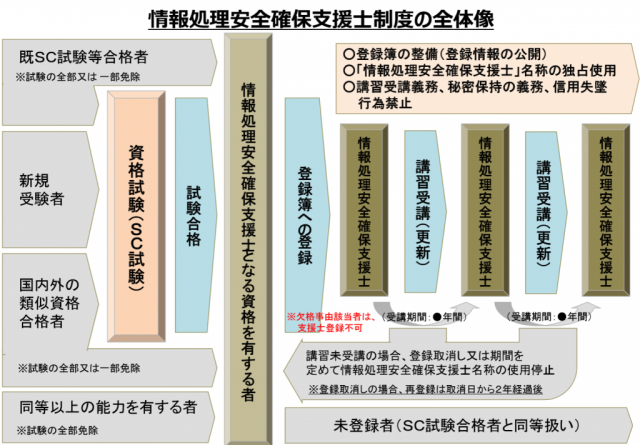

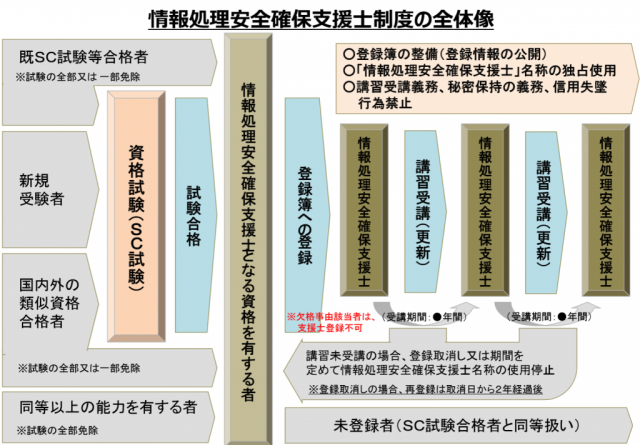

もうひとつは「情報処理安全確保支援士」だ。これはサイバーセキュリティに関する実践的な知識・技能を有する専門人材の育成と確保を目指して創設された国家資格である。企業や組織における安全な情報システムの企画・設計・開発・運用を支援し、サイバーセキュリティ対策の調査・分析・評価やその結果に基づく指導・助言を行うもので、資格保有者は登録・更新制度によって継続的なスキルアップに励み、支援士の品質を維持することができる「士業」としての普及を進めている。また、支援士がより幅広く企業に受け入れられるため、企業側へのインセンティブとして、例えば支援士を配置することで個人情報漏洩保険などの保険料が安くなるといったような仕組みをつくるなど、支援士側・企業側の両面から普及促進を図っている。

多発する内部不正事件とその対策

日本国内では、外部攻撃よりも内部不正による事件のほうが多く発生している。不正競争防止法でも、従来は競合他社が持ち出すということを前提として考えられていた「営業秘密」の概念を拡大し、自らの利益になるために情報を持ち出した場合には外部であろうと内部であろうと処罰の対象になる、と定められるなど、内部不正を対象に含めるかたちに変わった。また、同年に経済産業省によって公表された営業秘密管理指針というガイドラインでも、営業秘密の規定範囲がより広くなったことが示されている。

内部不正による事件の例としては、親会社から子会社に委託したデータがさらに協力会社に渡り 、それをさらに他社から派遣されてきたエンジニアが不正に取得するという、極めて複雑な構造の中で起こるものもある。しかし、これらの事件は派遣社員やアルバイトに限らず正社員、あるいは正職員、公務員など、さまざまな立場の人間によって引き起こされている。

内部不正の防止は極めて困難な課題である。従業員の教育だけではもちろん、システムやルールを導入しても防ぎきることはできない。外部からのサイバー攻撃の場合、システムの認証機能を突破し、その後、管理者権限(データを自由に取り扱える権限)に侵入する、という二つの壁がある。ところが、内部不正の場合にはすでにシステムの内部にいるため、認証状態かつケースによっては管理者権限も保有しており、犯行のハードルが非常に低いという問題がある。

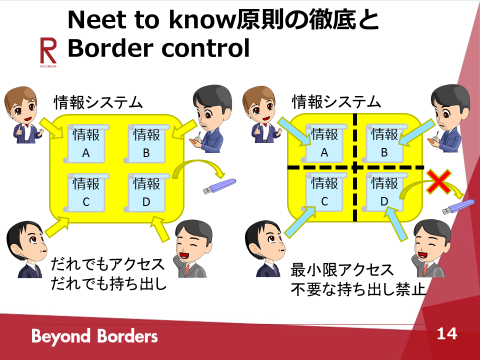

それでは、内部不正を防ぐためには何をすればよいだろうか。基本姿勢は「need to know」の原則に立つこと。情報は最小限、知るべき人だけが知っておく、という考え方である。しかし、実務上でこの原則を徹底するのは容易ではない。職域や立場によって細かく権限を分けるのが理想だが、非常に煩雑な上、緊急時に必要な文書の閲覧権限がない、となると実務に支障をきたしてしまう。すると、なし崩し的に権限が広がってしまい、いつしか犯行が可能な環境になってしまうのだ。権限は徹底して最小化しなければ、事故を防ぐことはできない。

とあるアメリカ企業の事例では、顧客に製品を納品する際、交渉や納品対応までは営業スタッフが行うが、技術面の説明時には営業スタッフは退出する、という運用方法を採っている。退出したことを証明するために、退出の直前に顧客にサインを求めるという徹底ぶりだ。退出後、残った技術スタッフが説明を開始するという流れになる。「need to know」の原則を貫徹することによって、情報漏えいを未然に回避しているのである。

一方で、内部不正を行う側の視点で考えることも重要だ。内部不正をしたことのある人に「何をされたら嫌か」を質問したというアンケートがあるが、その結果によると「監視されること」「懲戒を受けること」が多数を占めている。つまり、権限を制限するなどの技術的な対策は、彼らにとって不正を妨げる障壁にはなっていないということがわかる。さらに、他の仕事と掛け持ちでシステム管理も担当している兼任スタッフが犯行に及びやすいという傾向がある。給与は同額で業務量は多いという不公平感から、不満が溜まりやすいと考えられる。こうした従業員の勤務環境や組織の整備を行うことも、間接的に内部セキュリティの強化につながっている。

外部からのサイバー攻撃とその対策

外部からのサイバー攻撃の特徴は、攻撃や被害が目に見えないことである。サイバー攻撃で盗まれるのは情報だが、情報はいくらでも複製できるため、盗まれたとしても手元には残ったままだ。つまり被害に遭っているという自覚ができないという点が、対策を立てるための最初のハードルになるのである。サイバー犯罪の検挙数が増加する一方で認知件数が減る傾向にあるのは、より気づかれにくい巧妙な攻撃を受けており、被害を自覚できていないとも考えられる。ネットワークに城壁を築かない限り、いつでも自社のネットワークやコンピュータは攻撃を受けている、という認識を持って臨むべきだろう。

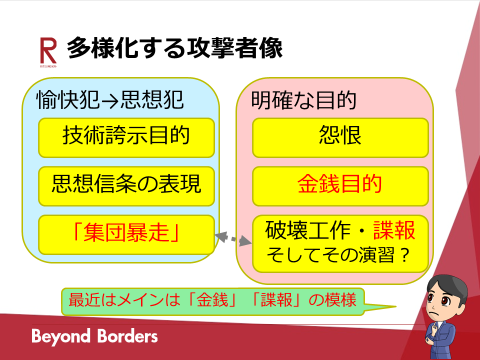

外部攻撃の種類はさまざまだが、主流なのはマルウェア、いわゆるウィルスだ。攻撃者の性質も多様化しており、かつてのような愉快犯、技術の誇示ばかりではなく、明確に金銭や諜報(スパイ活動)を目的とした犯行が増加している。「自社が標的にされることはないだろう」と悠長に構えていると、ある日突然標的にされ、経営に大きな打撃を受ける事態になりかねない。

金銭目的の手口のうち、典型的なのがランサムウェアである。ランサムとは身代金のことで、このウィルスに感染したコンピュータは、システムへのアクセスができなくなる。その制限を解除するために、被害者がランサムウェアの作者に金銭を支払うよう要求するというわけだ。以前、世界的に流行して被害が拡大した「WannaCry」などもランサムウェアである。そのほかにもメールを送ってIDとパスワードを盗もうとするフィッシング、ネットバンキングを標的にしたサイバー攻撃、サーバに負荷をかけ続けてダウンさせ、負荷を止めるために金銭を要求する、といったパターンがある。

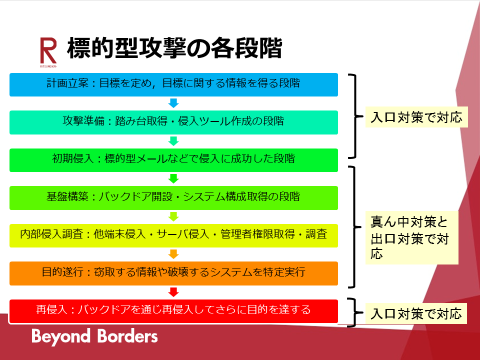

以上は不特定多数に向けた攻撃だが、反対に特定の企業や団体をターゲットにした標的型攻撃もある。中でも政治、権益、経済、知財、安全保障、危機管理に深刻な影響を及ぼす、政府・民間企業等を対象とした知財情報等の窃取・偵察、ITシステムの破壊・妨害攻撃のことを指して特に「高度標的型攻撃」と呼んでいる。標的型では、攻撃者がウィルス対策ソフトウェアの攻略について熟知しており、成功するまで何度も繰り返し攻撃を仕掛けてくるため、通常のウィルス対策は効果がない。また、侵入者が情報システム内部で密かに活動しているのを検知できず、情報流出等の実害が発覚するまで攻撃に気付かないことが多いこともあり、被害が増加している。先ほどのランサムウェアによる被害と同じように、データを全て暗号のように書き換えてしまい、操作不可能な状態にしてしまう手口が多く見られる。海外の企業の中には、復旧のための莫大な金銭を要求され、その現金を確保するために自社の株式を売却したという事件もあるほどだ。

高度標的型攻撃への対策としては、独立行政法人情報処理推進機構(IPA)セキュリティセンターによる「『高度標的型攻撃』対策に向けたシステム設計ガイド」に詳しく記述されている。ただし、大企業ならともかく、中小企業ではそもそも監視のためのシステムを整備する予算や人員を割くことができないという課題がある。同じように、地方自治体なども取り扱う情報の重要性が高い一方で十分な人員を割り充てることができない。あるいは、高度標的型対策だけでは不十分という声もある。

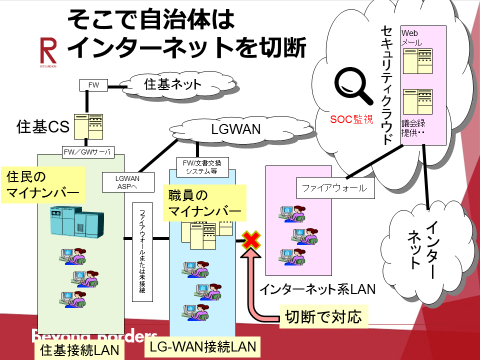

そこで、そうした中小企業や自治体が試みているのが、重要なデータをネットワークから完全に遮断してオフライン化するという取り組みだ。対象となるコンピュータはインターネット・イントラネットすべてから遮断します。これなら、被害を受ける心配はありません。

ネットワークとのやりとりはどうするのかというと、専用のウェブサーバ、セキュリティクラウドなどを利用する。さらに、ファイル無害化というサービスも活用できる。ネットワークを介して入手したファイルをオフライン環境に取り込むにあたり、ファイル内のウィルスが侵入する可能性がある領域をすべて削除し、無害化するという仕組みである。

このように、完全な対策を講じようとすればするほど業務効率は落ちていくように感じられてしまう。従業員側にも、作業量や行程の増加、承認プロセスの多段階化、さらに研修やeラーニングの受講など、負担が増えるばかりという心証を与えてしまいかねない。その点への配慮を怠ると、真面目に仕事に取り組んでいる従業員のロイヤリティ(忠誠心・士気)の低下につながってしまう。

情報セキュリティと業務改善

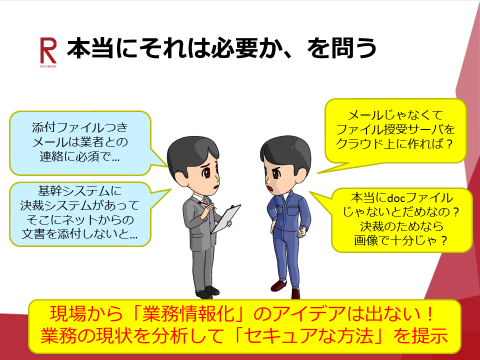

情報セキュリティに対し、従業員の多くは「必要なのは理解しているが、業務効率を下げるばかりで運用面の負担は大きく、厳格に取り組むのは無駄ではないか」といったような認識をもっているのではないだろうか。この認識を放置しておくと、従業員のロイヤリティが低下し内部不正の温床になりかねない。そこで、業務効率と情報セキュリティの両立を考えていくことになるが、そもそもセキュリティのための施策を導入したことで業務効率が下がるというのは本末転倒だ。ここで考えるべきはその逆で、むしろ効率を改善できるチャンスにするということだ。

例えば、添付ファイルの暗号化がルール化されるとする。これまでどおりの業務フローの延長上にこのルールを導入しようとすると「パスワード付きの圧縮ファイルをつくって送る」という発想になるが、それだと効率が落ちてしまう。突発的な作業であれば止むを得ないこともあるが、ルーティンワークであればメールを送るたびに圧縮ファイルにパスワードをかけるようなことをせずとも、処理は可能である。

どのような処理をすればよいのかの検討にあたっては、これまでの既成概念を振り払い、「ファイルをメール添付で送らなければならない」という前提を疑うことだ。メールは差出人の確認ができないという性質を悪用され続けている、セキュリティ上のリスクが極めて高いツールである。それならばメールは使用せず、セキュリティを堅牢にしたサーバ内にIDとパスワードで認証をかけた専用ディレクトリを設け、その中でファイル授受を行うほうがメールよりも遥かに安全だし、毎回パスワードをかけるよりもずっと効率的だ。

ワークフローの抜本的な変更は不慣れな作業で最初は負担に感じるが、それが当たり前になると結果として毎回手作業で暗号化するよりも業務効率が上がっているというわけである。

繰り返しになるが、セキュリティ導入と業務改善の両立のために重要なのは、既存のフローをベースにして考えるべきではないということだ。既存のフローを基礎にする限り、絶対に安全な状態にはならない。これまでの前提条件を白紙にし、ゼロベースで案を出していかなければ、安全な環境は実現できないといえる。過去のフローとの決別と、そうして得られる業務効率の改善に対する組織のコンセンサスを得ていかなければならない。このコンセンサスが得られていなければ、いくら仕組みだけで進めようとしてもうまくいかない。決して無駄な資金を投入しているわけではなく、業務効率改善のための必要な投資だということを組織全体が理解した上で、進めていただきたいと考えている。

本稿は2017年7月7日に開催された日本データ通信協会主催「第44回ICTセミナー」における上原氏の講演内容を、講演者監修の下編集部で取りまとめたものである。(編集部)

【プロフィール】

上原 哲太郎(うえはら てつたろう) 氏

1995年京都大学大学院博士後期課程単位取得退学。

京都大学助手,和歌山大学講師,京都大学助教授等を経て2011年より総務省に勤務。

2013年より現職。

(初出:機関誌『日本データ通信』第216号(2017年10月発行))