トラストサービス推進フォーラム会長

慶応義塾大学特任教授 手塚 悟 氏

本稿は2019年6月17日、KFC Hall Annex(東京都墨田区)で開催された「トラストサービス推進フォーラム設立1周年記念シンポジウム」において行われたトラストサービス推進フォーラム会長(慶応義塾大学特任教授)の手塚悟氏による講演を『日本データ通信』編集部で取りまとめたものである。

手塚会長によるトラストサービスをめぐる状況説明は、単なる状況説明を超え、グローバルと未来とを見据えた大きな構想に及んでいる。この分野の大局観を得るのに格好の講演記録である。

1.はじめに

本日は「トラストサービスは何故必要になったのだろう?」という疑問に答えるようなかたちでトラストサービスの全体像を語ってみたいと思う。

一年前、この場所でトラストサービス推進フォーラム(TSF)の設立総会を行ったが、その頃と比べると、隔世の感があると言ってよいほどトラストサービスという言葉が政府を含めて世の中に広がってきた。常日頃より、トラストサービスについて様々なことを考え、各方面に働きかけを行ってきた。総務省には「トラストサービス検討ワーキンググループ」を設置して頂き、今日に至っている。皆様のご協力でここまで来ていると感じている。

2.トラストサービスをめぐる世界と我が国の概況

こうした状況をさらに前進させていくためには、データが国にとって重要な資源であることを理解する必要がある。

GAFA(Google、Apple、Facebook、Amazon)やBAT(Baidu、Alibaba、Tencent)について考えてみたい。トラストサービスの面から見ると、GAFAのサービスには信頼性が乏しい。皆さんがサービスを使おうとする時、どうやって自分のIDやクレデンシャル情報(サービスを利用するための認証情報)を受け取るかを思い出していただきたいのだが、その登録方法は自己申請によるものである。私はこれを「オレオレ登録」と呼んでいる。公的書類で本人確認をする手続きがないところが、トラストではない所以である。

NIST(アメリカ国立標準技術研究所)のセキュリティガイドラインである Special Publication 800-63に3つのセキュリティレイヤが規定されているが、これをもっと厳格にすると、そのハイエンドにあるのが「対面での本人確認」である。ハイエンドの次のレベルにはクレデンシャル情報の運用管理がある。PKI(Public Key Infrastructure:公開鍵基盤)の世界で言えば、鍵管理がこれに当たる。この鍵をしっかり管理領域に入れたうえで、誰にも改ざんすることができないデバイスに入れて管理をする。そこで我々はICカードを活用しており、またサーバ系ではハードウェア・セキュリティ・モジュール(HSM)を使う。こうしてしっかりと運用管理されている環境でこそ、初めてトラストと名乗ることができる。そういう点では「Availability」の高さとはトレードオフになるわけだが、すでにトラストというものをしっかりと考えていかなければならない時期に来ている。

データ流通圏の話に関し、安倍首相がダボス会議で「Data Free Flow with Trust」について語った。日本がこの方向に舵を切ってきている現在、「Safety」、「Security」、そして「Trust」を分解して考えてみることには意味があり、私は次のように考えている。

「Safety」は、鉄道の世界で「Fail Safe」という言葉があるように、事故が起きないように制御をしていくという意味である。そこでは攻撃者のことは考えない。これに対し「Security」では、ハッカー、クラッカーなどの攻撃者に対してどのように守っていくかが問われていると捉えるべきではないか。

では「Trust」とは何か。相手のリスクを許容する、その中で相手を信じるのが「Trust」である。許容する際、相手をどこまで許容できるか、リスクヘッジすべきかは、人によって判断の規準が異なる。その意味で「Trust」は非常にローカライズされた概念だといえる。国家レベルで見れば、日本と米国、EUでは「Trust」への違いが生じてくる。

「トラストサービス」についても、「Business in World, Trust in Local」と私はよく言うのだが、ローカルであるがゆえに対応は難しい。国の中でも分野によって「Trust」に関する考え方が違ってくるかもしれないし、国の間では相互認証が必要になる。

トラストサービスは、プラットフォームとしてありとあらゆる領域に関わるものだと理解している。ネットワークレイヤーがあり、その上のミドルウェアにトラストサービスが入り、そのトラストサービスのプラットフォーム上で様々なサービスが動いていく。TSFなどが様々な普及活動を行ってきたが、トラストサービスという言葉が閣議決定される政府政策にまで入ってきたのは驚くべきことであり、昨年のTSF設立時の状況から考えると感無量である。

3.米国のトラストサービスの状況

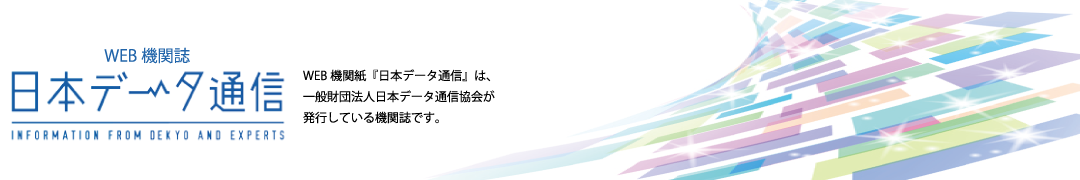

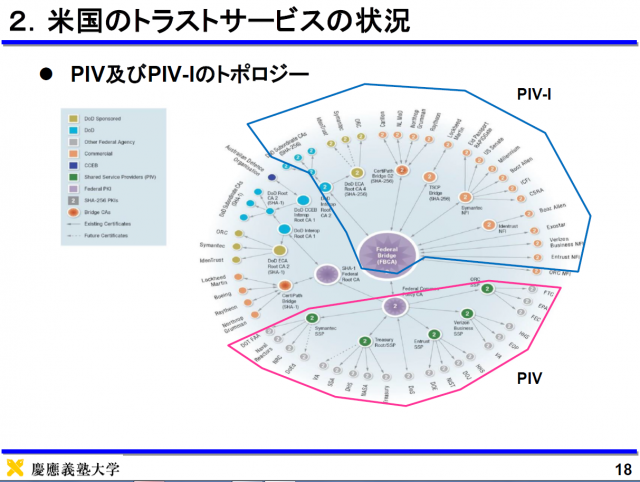

米国を見ると、日本とは全く違うところでトラストサービスを追求しているように見える。米国が力を入れるのは安全保障の分野だ。「DFARS」という国防省の調達規則がある。日本では馴染みの薄い世界の話になるが、例えば戦闘機F35を製造するには世界的なサプライチェーンを構築する必要があり、完全にトラストな環境を作り上げている。米国がトラストアンカーになり、日本の企業もその下で動いているにすぎない (図表1参照) 。

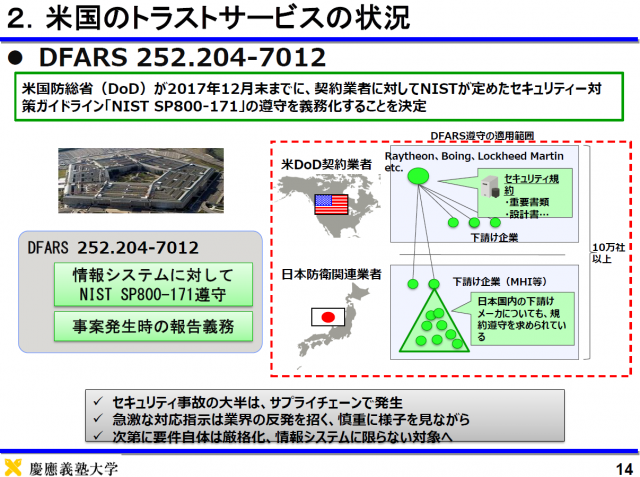

米国には「CUI(Controlled Unclassified Information)」という概念があり、様々な情報のやりとりにおいて、その情報を如何に安全な環境にするかを追求している。このことは、NISTのSP800シリーズ(53、61、171など)から読み取れる。

CUIは大統領令によって定義されたもので、米国国立公文書館(NARA)が指示をして、基準をNISTで作るという流れである。こうして策定されたCUI保護のための機運がSP800-171である (図表2参照) 。

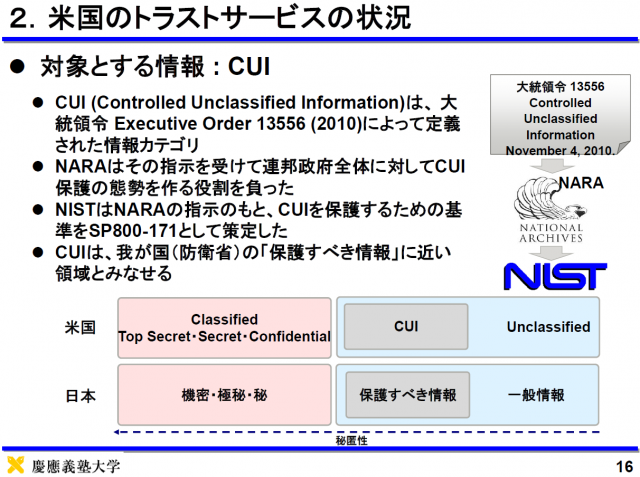

米国では「Personal Identity Verification」という標準が使われている。機能としては日本のマイナンバーと同様だが、加えて暗号化技術が採用されている点が一歩進んでいる。データアーカイビングをして、そのデータが抜かれた場合でも、暗号化されていることによって漏えいレベルも違ってくる (図表3参照) 。

漏えいが起こってしまった場合、日本では暗号化されていようがいまいが同じ漏えいとして取り扱われるが、米国では暗号化していることが重要視される。この辺りの考え方が今後非常に重要になってくると思っている。

また、米国にはFederal Bridge CAAがあり、ポリシーが定められ、その下で政府や民間が連携する巨大なトポロジーが形成されている (図表4参照) 。

こうしたものに如何に日本が対峙していくかもトラストサービスという点から見ていかなければならない。

4.EUのトラストサービスの状況

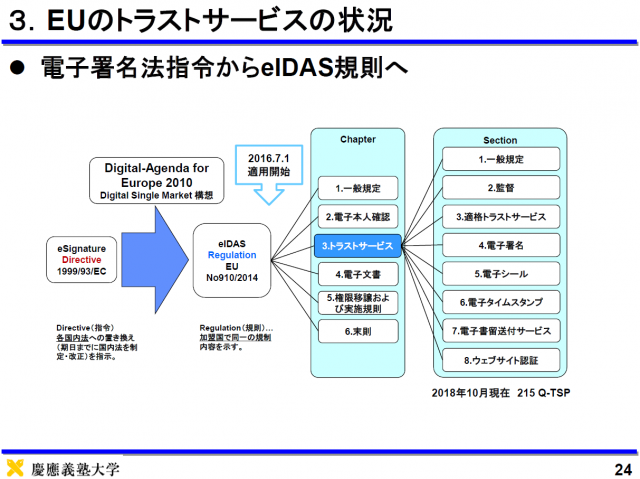

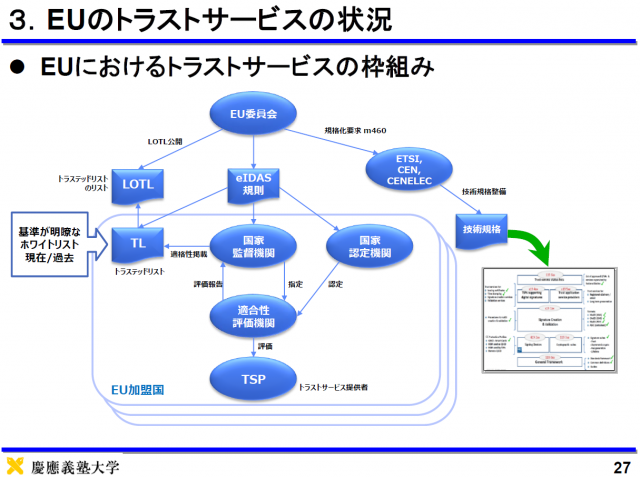

一方EUとの間では、2月に日欧EPA(経済連携協定)が発効し、安倍首相とユンケル委員長がElectronic Authentication、Electronic Signatureをお互いでしっかりやりあう方向で合意している。合意の前提としてEUにはeIDAS規則がある(図表5、6参照) 。 これに対応して我が国としてどのように対峙していくか、様々な角度から総務省で検討して頂いている。日本における「Trust in Local」である。

5.我が国のトラストサービスの状況

では、日本のトラストサービスはどのような状況か?

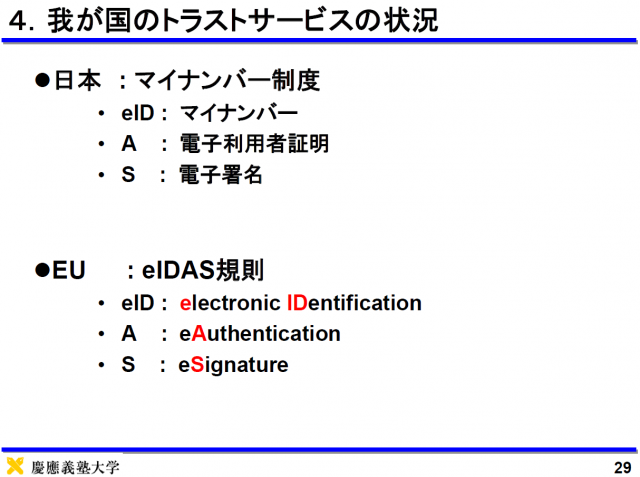

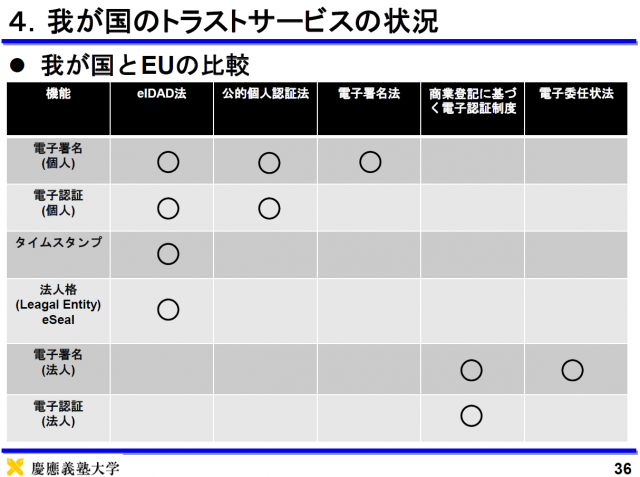

マイナンバー制度が、EUのeIDAS制度に相当するが、ほとんど同じ機能群でできあがっており、基盤としては同様になっている (図表7参照) 。米国の制度も機能的、技術的には同じようになってきている。

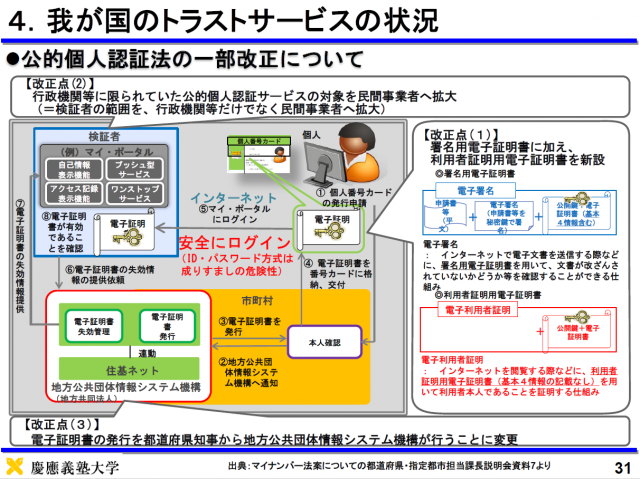

電子署名に関する電子認証制度としては、日本には「公的個人認証法(電子署名に係る地方公共団体情報システム機構の認証業務に関する法律)」、および「電子署名法(電子署名及び認証業務に関する法律)」という法律がある。公的個人認証法が一部改正され、利用者署名をオンラインで電子認証することが可能となった (図表8参照) 。これがリモート署名に関わってくる一つの本人認証の方法になると思っている。

また商業登記に基づく電子認証制度があり、これを補う制度としての「電子委任状法(電子委任状の普及促進に関する法律)」が制定された。これにより法体系上、法人についても自然人と同様、全体をカバーできる構造になってきている。

こうしたものを比較していくと、我が国の制度はEU側と比べて様々な但し書きがついてくる。EUがeIDAS規則で全体をカバーするのに対し、日本は4つの法律(および制度)で対応をしている。また日本には公的な法人認証はあるものの、本人確認に相当する部分が抜けている。これは日本国内の問題になる。

タイムスタンプについては、EUではeIDASで法制化されているが、日本では法制化されていない。これをどう考えるか。またeシールも同様であり、これらは「トラストサービス検討ワーキンググループ」で検討すべき事柄だと考えている(図表9参照)。

6.Society5.0へのトラストサービスの利活用

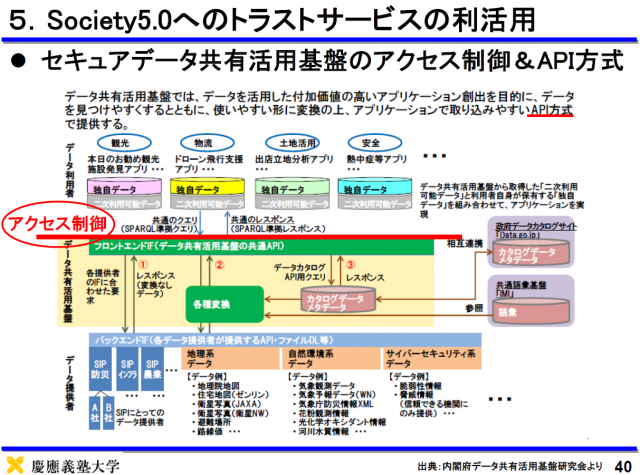

Society5.0におけるトラストサービスの利用を考えるとき、データ・ドリブン型アーキテクチャすなわちデータベースのデータの完全性を保証する方法が課題となる。このアーキテクチャができれば、複数のデータを統合して創造的な新たなサービスを作ることができる。

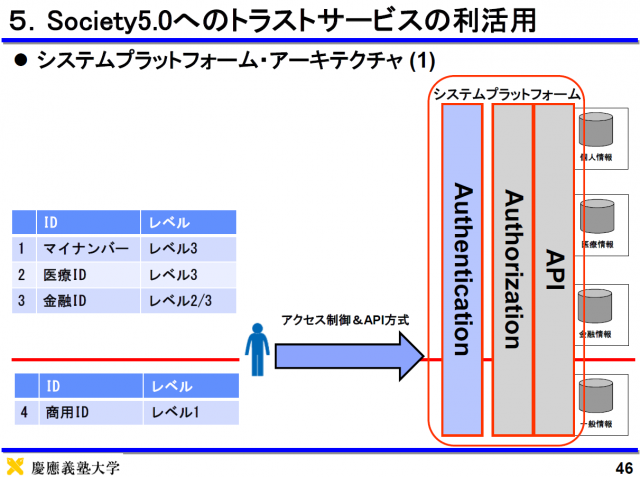

現在私は、API(Application Programming Interface)方式によるその実現を提案している。API方式を採用するには、契約レベルではなく、アクセス制御をしっかりと導入し、システムでハッカーから守ることを考えなければならない(図表10参照)。

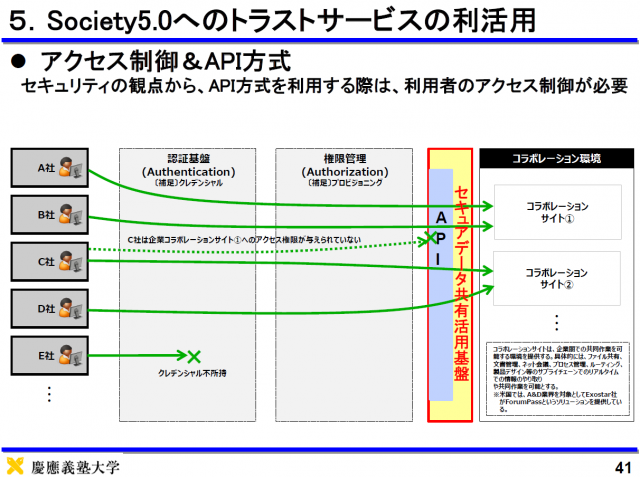

トラストサービスでアプリケーションとの連携まで行うためには、認証(Authentication)だけでなく、権限管理(Authorization)の機能もシステムに組み込んでおく必要がある。つまり属性情報による制御である。簡単な例で言えば、ユーザーが18歳だということが分かれば、アルコール類は販売できないと結論付ける機能。また、ユーザーが有料サービスを利用する場合、料金を払った人であるかどうかを確認する機能。これらのように属性情報をサービスに応じて運用・管理していく機能が備わっていなければならない。ここまでの機能を備えて初めて、Society5.0の機能として貢献できるものになる(図表11参照)。

今後トラストサービスという概念を実現するためには、データを分類し、かつ人の適格性を考慮したうえで、サービスへのアクセスマトリックスをしっかりと作っていかなければならない。それを実現するのがトラストサービスのプラットフォームだと考えている。

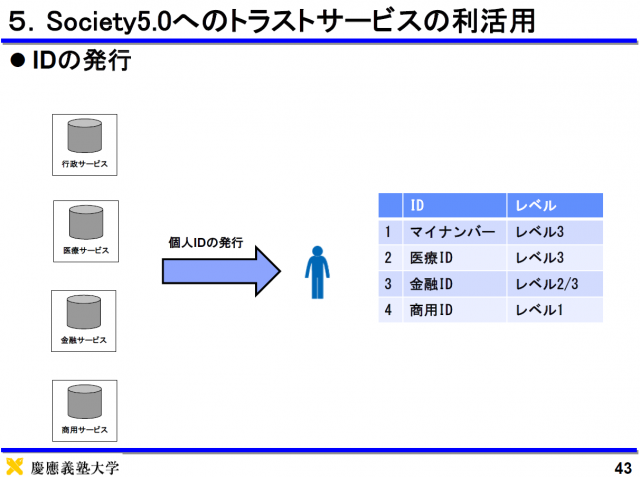

図表12は認証のためのIDの発行について示している。レベル1からレベル3というのはNISTのSP863の概念だが、サービスのレベルに応じた個人IDを発行する。マイナンバーや医療は最も高いレベル3に分類できるだろう。金融はFintech等が存在するため、レベル2とレベル3がある程度混在することになるかもしれない。GAFAに代表される商用プラットフォームはレベル1に相当する。

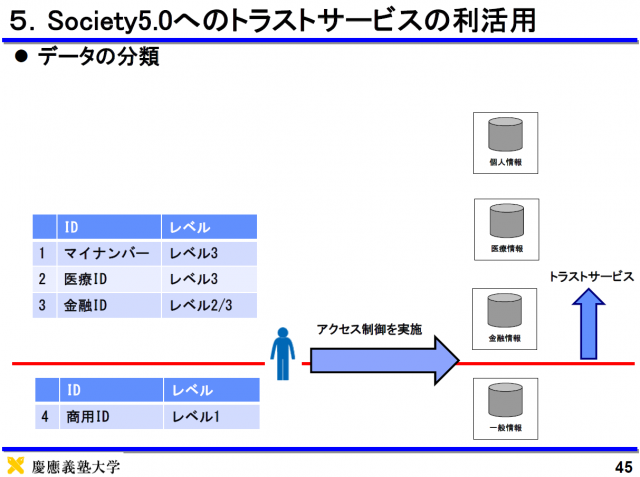

これに応じてデータ側もしっかりとした分類を行っていかなければならない。米国では、classified informationとunclassified informationという区分があり、classified informationには米国市民でなければアクセスができない。classified informationの中にも、unclassified informationの中にもさらに分類があり、それらはNISTのSP171で定義されている。我が国もこうしたデータの分類をしっかりとやっていかなければならないと思っている。

例えば、金融、医療、個人情報といったものは高いレベルで保護されなければならない。レベル1でアクセスできるのは、GAFAのようなところだとして、それに対してレベル2とレベル3でアクセスする際にはトラストサービスだというように定義していってはどうかと考えている(図表13参照)。

アーキテクチャとしては、ここに認証(Authentication)と権限管理(Authorization)の機能を入れてアクセス制御をしてAPIに到達するようにするわけである(図表14参照)。

7.トラストサービスの国際連携構想

最後に国際連携に関して少し話をしたい。

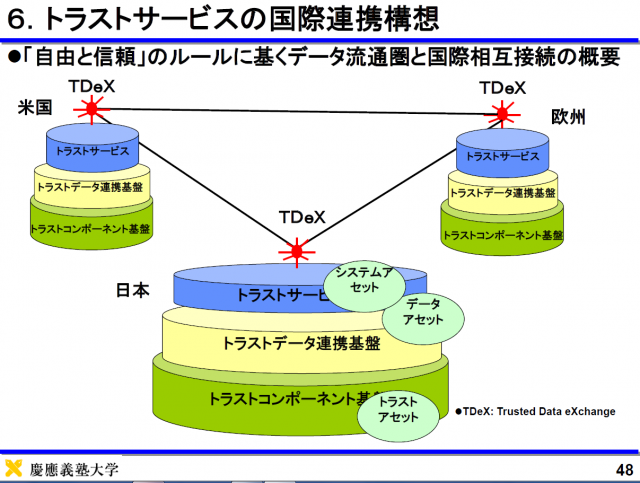

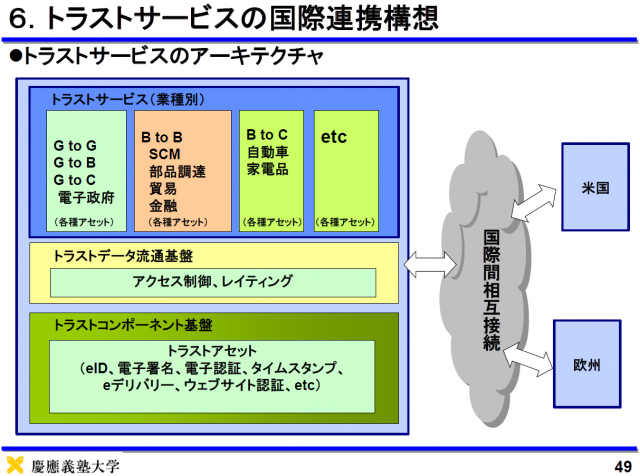

「Data Free Flow with Trust」を考えたとき、全体的な概念としては図表15のイメージになるのではないかと考えている。

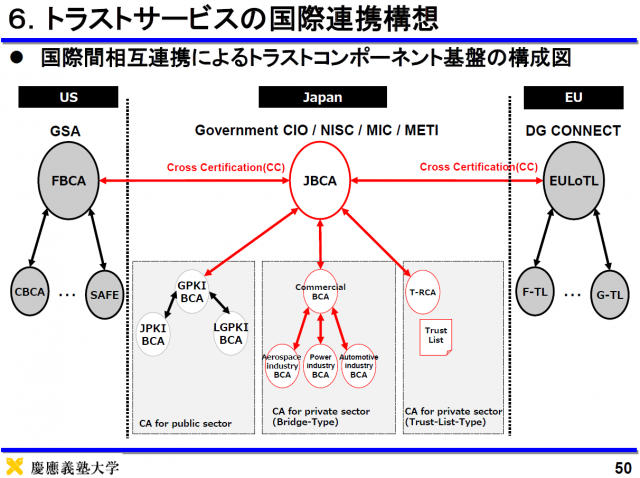

日本、欧州、米国の仕組みは、トラストサービス、トラストデータ連携基盤、トラストコンポーネント基盤の3つのレイヤで構築されている。それらを結ぶデータの取引所のような存在が当然出てくると考えられ、それを「Trusted Data Exchange(トラストデータ取引所)」と呼ぼうと考えている。こうした考え方でアーキテクチャを見ていくと、トラストコンポーネント基盤の部分に現在総務省が検討している機能群が入ってくるのだろうと思う(図表16参照) 。

こうした相互認証の仕組みを作らなければならないと思っているところである。図表17の赤で示した部分はまだ実現できていない部分であり、これからやらなければならないことである。トラステッドリストに相当する機能を用いた欧州との連携、ブリッジ認証による米国との連携を行うため、日本はハイブリッド型の構造を構築する必要があるのではないかと思っている。

こうしたことから、現在国際的な連携のためのテクニカルワーキンググループを作っており、日米欧の関係者でそのためのメソドロジーを議論している。核となるところは総務省でしっかりと議論をして頂いており、本日、私からはその周辺の動きを説明させて頂いた。

(文責:「日本データ通信」編集部)