総務省

サイバーセキュリティ統括官付 参事官

赤阪 晋介 氏

本稿は2018年12月4日に開催された第49回ICTセミナー(主催:日本データ通信協会)において行われた総務省の赤阪晋介参事官による講演の内容を編集部において取りまとめたものである。

サイバー空間における脅威は日々拡大している感すらあり、私たちは生活者として、あるいは事業者として、その状況をできる限り理解し、適切な対応を心がけていく必要に迫られている。赤阪氏には、そうした今日の状況と政府・総務省のサイバーセキュリティへの取組の現状を分かりやすく解説していただいた。

政府のサイバーセキュリティ推進体制

サイバー攻撃、サイバーセキュリティについては、ここ数年の大きな話題であり、また課題である。特に2020年の東京オリンピック・パラリンピック競技大会開催を控え、単に個人や組織を狙うというだけではなく、国家の信用失墜まで狙うような攻撃が出てきており、あらゆるレベルで取組を進めていかなければならない状況にある。本日は、そうした中、総務省として、あるいは政府として、どのような取組を行っているかをご紹介させていただきたい。

サイバーセキュリティの問題が出てきたのは2000年前後ぐらいからだが、当初はいわゆる愉快犯だったのに対し、金銭を目的にする経済犯が増加し、また犯人も個人から、組織犯が増えてきているのが大きな傾向である。攻撃自体も変化し、ユーザーが気づかないうちにいつの間にか攻撃の対象になっていたり、あるいは攻撃の踏み台として悪用されてしまったりする目立たない攻撃が増えてきているのが大きな傾向である。

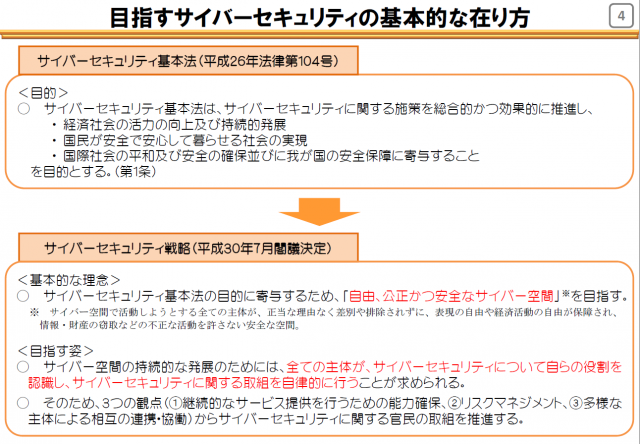

こうした状況に対処するため、2015年に「サイバーセキュリティ基本法」が成立し、政府のサイバーセキュリティ戦略本部が設置された。同本部は、内閣官房長官が本部長を、東京オリンピック・パラリンピック競技大会担当大臣が副本部長を務め、重要インフラ等を所管している総務大臣がこの本部員となり、民間有識者等を含めて戦略本部を構成している。

それを支える組織として「内閣サイバーセキュリティセンター(NISC)」があり、各省庁からも人材を集めて事務局を構成している。総務省、警察庁、外務省、経済産業省、防衛省といった関係省庁が連携をしながら、政府全体としてサイバーセキュリティに対処している。

このサイバーセキュリティ基本法に基づき、政府はサイバーセキュリティ戦略を定期的に策定し、見直しをしている。最新のものは平成30年7月に閣議決定をされ、そこでは、ネットワークにつながるユーザーや、サービスを提供する事業者など全ての主体が、それぞれの立場において主体的にサイバーセキュリティに関する役割を果たすことが理念として掲げられている。

最新の戦略のポイントとして「サービス提供者の任務保証」、「リスクマネジメント」、「参加・連携・協働」の3点を掲げている。サービス提供者の任務保証については、提供されるサービスを一種任務と捉え、攻撃を受けたときにもその任務の完遂を目指そうということが位置づけられている。2点目の「リスクマネジメント」についていえば、サイバー攻撃を完璧に防ぐのは難しいため、何らかのインシデントが生じることを前提に、いかにリスクをコントロールしていくかが求められる。3点目が「参加・連携・協働」で、情報共有も含めて関係者間の連携が求められている。

出典:総務省

サイバーセキュリティの重要性は、このサイバーセキュリティ戦略に位置づけられているだけではなく、政府全体の戦略である「未来投資戦略2018」や骨太の方針にも盛り込まれている。

IoT化の進化とサイバーセキュリティ上の脅威

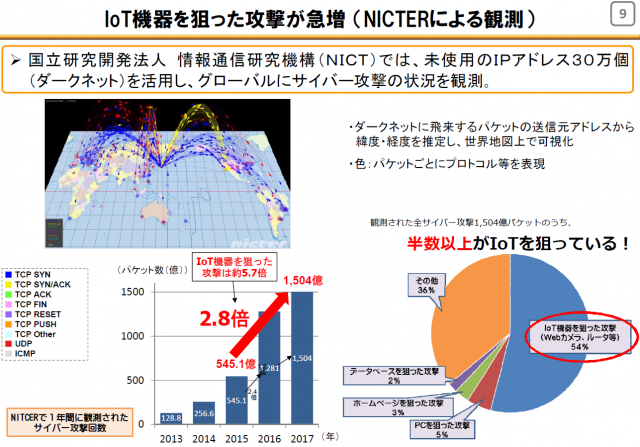

IoT(Internet of Things)が進展する中、そのサイバー上の脅威はますます増大している。ある会社の推計では、ネットワークにつながるモノの数は、2020年には400億個を越えると予測されており、IoT機器を狙ったサイバー攻撃も深刻化している。総務省では、「情報通信研究機構(NICT)」で攻撃の状況を常時、監視・観測する取組を行っている。1年間に観測されたサイバー攻撃の回数は、2015年と2017年の比較で2.8倍になっているが、IoT機器を狙ったものに絞ると5.7倍にも達しており、IoT機器を狙った攻撃が非常に増えていることが分かる。具体的には、市民生活に身近なウェブカメラ、コピーとスキャナーの複合機などからインフラ関係で河川の水位をモニターする監視システム、道路やトンネルの監視システムなどに至るまで、実に多岐に及んでいる。現在ではIoT機器を狙ったパケット全体の半数以上に達している状況である。

出典:総務省

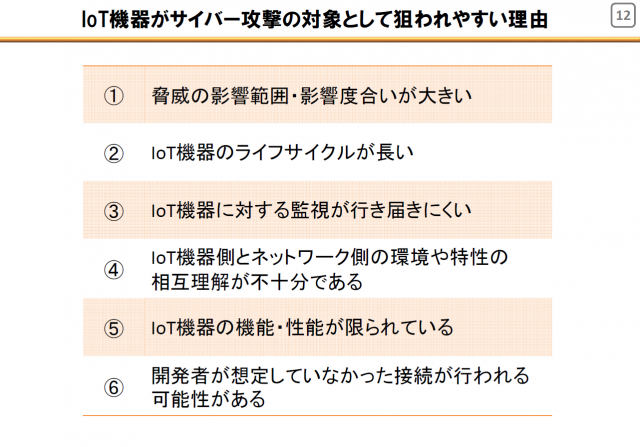

インフラ分野で使用されるセンサー類は非常にライフサイクルが長いため、長いあいだ攻撃にさらされることにもなる。端末の数は多く、モニターしていくのも大変である。IoT機器の設置は、必ずしも組織のシステム担当部門が関与しておらず、目が届きにくい。また、パソコンとは異なり、小さなセンサーにアンチウィルス機能やソフトウェアのアップデート機能を装備するのが難しいという課題もある。

出典:総務省

そうした弱点をつかれて、IoT機器が大きな攻撃の対象になっているのが現状かと思う。アメリカでは2016年10月21日に大規模なDDos攻撃が発生したが、その攻撃はマルウェアの「Mirai」に感染していた10万台を超えるIoT機器だと言われている。現実の問題として、こういった驚異に対処をしなければならないという時代になっているということである。

総務省におけるサイバーセキュリティに係る取組

こうした脅威を念頭に総務省の対策をご説明したい。総務省では、2017年10月に「IoTセキュリティ総合対策」を公表した。これはIoT化の進展に応じ、これまでと違う次元で、あるいは違う種類の対策をとっていく必要性を明らかにしたものである。ここでは5本の柱が設定されているが、今日は、そのなかから特に3つの柱について説明をさせていただきたい。

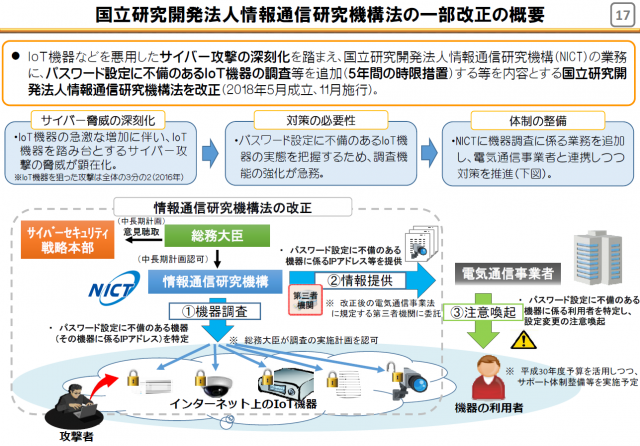

(1)脆弱なIoT機器の調査

一つ目は、「脆弱性対策に係る体制の整備」である。情報通信研究機構法(NICT法)の一部改正が2018年5月に成立し、11月から施行されている。ネットワークにつながるIoT機器が攻撃者にのっとられてしまうという事象がなぜ生じるのかを調べると、パスワード設定に不備があるものが多く狙われている実態がある。つまり、機器メーカーが販売したときにデフォルトで設定しているIDやパスワードがそのまま使われており、それらが狙われている場合が多いのである。

そこで、今回の法改正では、そうした設定に不備のある機器をNICTが調査する権限を定めた。NICTが実態を調査して、どのIPアドレスにつながっている機器が脆弱な状態にあるかを特定し、そのIPアドレスを電気通信事業者にお知らせする。電気通信事業者は、その情報と自分たちが保有するログとをつき合わせてユーザーを特定し、そのユーザーに対して注意喚起を行うという取組を行うことにしている。

なぜこうした措置を法律に定めなければならないのか。NICTが機器調査を行う際には、IoT機器に対し、過去に攻撃者が使ったIDとパスワードの組み合わせなどを打ち込み試していくが、これは本人ではない人がアクセスを試みることになるため、不正アクセス禁止法で禁止をされている行為にあたる。そうした行為をNICTが実施することについて、不正アクセス禁止法の適用除外にすることが、法律を改正する趣旨である。

出典:総務省

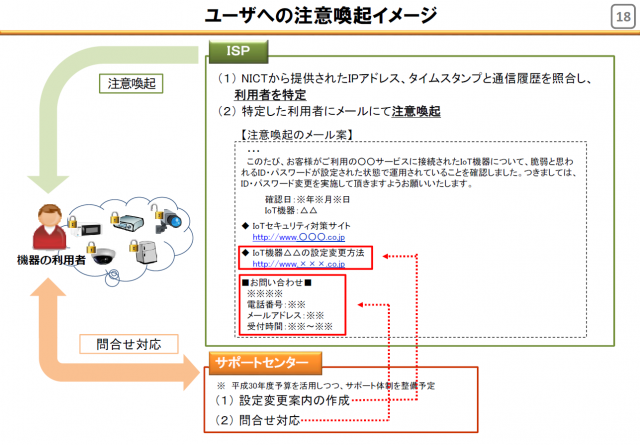

NICTは、法律の規定に基づき、ネットワークにつながっているユーザーの機器に対して、例えば11111、admin、abcdefといった分かりやすいパスワードを実際に入力して、どのIPアドレスを使っているユーザーの方が侵入されてしまう状態になっているかを探し、それを電気通信事業者にお知らせをして、電気通信事業者から個々のユーザーに対して注意喚起を行う。こういった取組を2019年2月から開始する予定である。

この取組における最も大きなターゲットは、皆さんのご家庭にもあるブロードバンドルーターである。最近の機種は、そもそも外部からIDやパスワード等を打ち込めるような仕様になっていないが、旧タイプのルーターにはそれができるものがあり、パスワードがデフォルトのままになっていたりすると、この調査によって、ユーザーが契約しているISPから「端末が脆弱な状況にあるので対策をしてください」という案内文がメールで届くという仕組みである。

総務省では対策を周知するためにサポートセンターを設置し、機器に応じた具体的な対応方法を周知する予定である。我々は、攻撃者がこの取組に便乗して攻撃を仕掛けてくることを心配しており、この取組について皆さまに正確にご理解いただくことが非常に大事だと思っている。皆様にも、ご家族やお知り合いの方々に、こうした総務省の対策に適切に対処いただくようお知らせいただきたく、ぜひよろしくお願いしたい。

出典:総務省

この対策のためにもう一つクリアしなければならないのが通信の秘密との関係である。ユーザーが、どの時間に、どのIPアドレスを使っているか、という情報それ自体が通信の秘密の対象になる。平成30年9月に公表された「電気通信事業におけるサイバー攻撃への適正な対処の在り方に関する研究会」の第三次とりまとめの一部でIoT端末への注意喚起についての整理を行い、例えば、約款に包括同意として定める場合について、この仕組みに参加したくない人はやめられるオプトアウトの仕組みを取り入れることで、包括同意も有効な同意として認められるし、仮に同意がない場合であっても、その脆弱性が放置されることにより、感染する端末が多数することとなり、ISPの電気通信役務提供に支障が生じる蓋然性が具体的にある場合に限って、正当業務行為として許容されるという整理をいただいた。

これらのいずれかの考え方によって、利用者特定が可能となり、ユーザーの方々には注意喚起のメールが届くというような仕組みになる。この法律は、特定の攻撃を念頭に置いた対策であるため、5年間の時限措置であり、サイバー攻撃の実態に合わせて見直していくことになっている。

それと同時に進めているのが、「端末設備規則(技術水準)」の改正である。この規則は電気通信事業法に基づいて、ネットワークに接続する端末の満たすべき技術基準を定めたものだが、インターネットにつながる設備について、①定められた人だけがアクセスを許される「アクセス制御機能」、②その際に使用する「ID、パスワードの適切な設定を促す等の機能」、③脆弱性が見つかったときに、アップデートすることによって、その穴をふさぐための「ファームウェアの更新機能」の3つの機能を備えるよう改正することとしている。平成32年4月には、こうした内容を備えた新たな技術基準を施行する予定である。

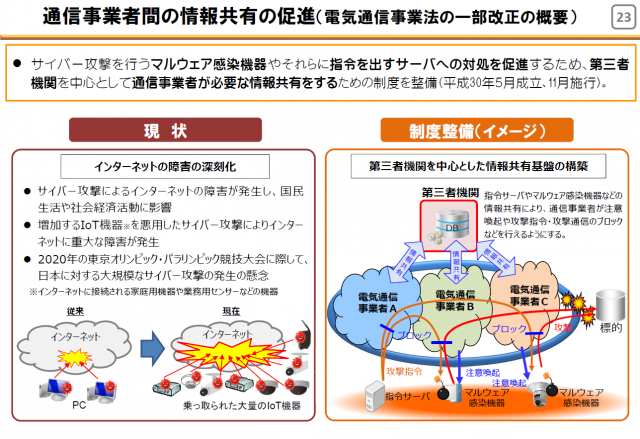

(2)電気通信事業者間の情報共有の推進

様々な取組を進めるうえで情報共有が特に大事になってくる。電気通信事業法の一部改正によって「認定送信型対電気通信設備サイバー攻撃対処協会」について規定した。ISP間では攻撃に関する情報交換を相対でやりとりはしているが、ハブとなる第三者機関を置いて、複数のISP間で情報の共有を行い、より効果的な対策を可能とするための法律改正が行われている。こういった基盤の母体として期待している組織が、「ICT-ISAC」である。ISACは、Information Sharing and Analysis Center、つまり情報を共有して分析するセンターという意味で、日本では通信分野で2002年に「Telecom-ISAC」という組織が最初にできた。2016年に放送事業者やICTベンダー等を加えて「ICT-ISAC」に改組をしたが、現在は、金融、電力、自動車分野など様々な業界ごとに同様の組織ができており、これらが連携をしながら、サイバーセキュリティに対して円滑に対処をしていくことが今後期待されている。

この情報共有については、サイバーセキュリティ基本法の改正により、通信事業者やその他の重要インフラ事業者、国、地方公共団体、サイバーセキュリティの関連機関、教育機関などが、横断的に情報共有するための組織として「サイバーセキュリティ協議会」を新たに設置することになった。国レベルでも情報共有が、サイバーセキュリティの対処のうえで大きな課題になってくると考えている。

出典:総務省

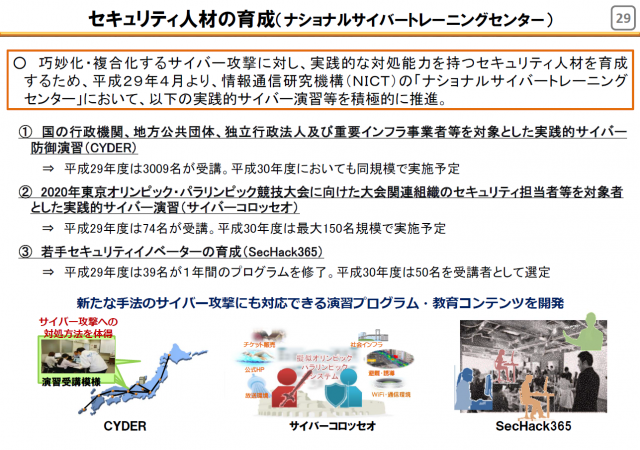

(3)人材育成の取組

セキュリティ人材の不足が我が国の大きな課題になっている。日本全体でセキュリティ人材が19万人足りないなどといった数字が取り沙汰されたりしているが、総務省としてもいくつかの取組を実施しており、その中から3つを紹介したい。

一つ目が実践的サイバー防御演習「CYDER(サイダー)」で、国の機関や地方公共団体、重要インフラ事業者等に対し、サイバー攻撃への対処を、実際にパソコンを触りながら習得する。平成29年度には、この演習を約3,000名が受講している。

二つ目が「サイバーコロッセオ」で、東京オリンピック・パラリンピック組織委員会のセキュリティ担当者に対し、チケット販売サイト、競技情報の提供サイトなどを模擬的に作って、それらに自分で攻撃を行ってもらい、攻撃者の目線を知ったうえで、防御のあり方を考えてもらうプログラムである。平成29年度は74名が参加している。

三つ目が、25歳以下の若い世代を対象にした「SecHack365」である。これは、25歳以下の若者を50名ほど全国から集めてトレーニングを行うもので、今年度は、最年少が12歳の中学生で、昨年度には10歳の小学生も参加した。非常にユニークな取組で、私たちも期待をしている。

出典:総務省

総務省では、セキュリティ分野の人材不足について、今後も様々な手だてを講じていきたいと考えている。

(文責:「日本データ通信」編集部)